Pourtant, peu d'incidents ont renforcé ce fait autant que la propagation récente d'un logiciel malveillant agressif, surnommé WannaCry.

Qu'est-ce que WannaCry ? Et comment l'arrêter ?

Le 12 mai 2017, les ordinateurs du monde entier ont été corrompus par le logiciel malveillant, également appelé « WannaCrypt. » En se connectant, les utilisateurs ont été accueillis par une « demande de rançon » s'affichant sur leur écran, les informant que leurs données avaient été chiffrées et qu'ils devaient verser 300 USD en bitcoins pour que leurs données retrouvent leur état d'origine.

Les logiciels malveillants qui fonctionnent de cette manière sont généralement appelés « ransomware. » Cependant, la méthode de propagation particulière de WannaCry fait que ces logiciels se nomment « ransomworm. » Il fonctionne principalement comme un ver de réseau, se propageant automatiquement à des systèmes vulnérables via un vecteur d'infection, rendu public par le groupe de pirates informatiques « The Shadow Brokers » moins d'un mois avant cette attaque.

Une menace rapide

En utilisant l'exploit EternalBlue, WannaCry a pu infecter des milliers d'ordinateurs en quelques heures, immobilisant les organisations dans le monde entier. En Russie, 1 000 ordinateurs appartenant au ministère de l'Intérieur auraient été touchés. Pendant ce temps, au Royaume-Uni, le personnel médical n'a plus eu accès aux dossiers des patients, car le ransomworm a perturbé 48 établissements du NHS distincts.

L'Indonésie, l'Espagne, la Chine et la Corée du Nord ont figuré parmi les pays touchés, le ver attaquant les ordinateurs dans les écoles, les hôpitaux, les sociétés de télécommunications et les autorités locales. Aux États-Unis, FedEx a également confirmé qu'elle avait été touchée par l'attaque.

La répartition apparemment aléatoire de l'infection a été due à l'utilisation des outils de piratage DoublePulsar et EternalBlue, qui ont exploité une vulnérabilité lors de la mise en œuvre du protocole SMB (Server Message Block) dans plusieurs systèmes Windows.

Cette vulnérabilité était un bug dans la façon dont le trafic SMB a été traité, ce qui signifie qu'une réponse du serveur, qui n'a pas respecté les paramètres requis de la structure de réponse, a pu permettre aux serveurs potentiellement malveillants de se connecter au système Windows. Dans le cas de WannaCry, cela a signifié que le ransomworm pouvait passer inaperçu dans de nombreux systèmes simplement en trompant le processus d'authentification SMB.

En mars 2017, Windows a publié la mise à jour de sécurité MS17-010. Cependant, elle n'était pas disponible pour les anciens systèmes et, de plus, tous ceux qui avaient des systèmes pris en charge ne l'avaient pas installée. Les anciennes versions de Windows ont été particulièrement vulnérables, car le support de ces systèmes avait cessé depuis plusieurs années. Ainsi, les sociétés ayant des ordinateurs Windows obsolètes ou sans correctifs étaient des cibles faciles pour le ransomware.

Ce que vous pouvez faire immédiatement : Étapes pratiques pour arrêter la propagation

Versions client :

- Windows 10

- Windows 8.1

- Windows 7

- Microsoft Windows Vista SP2

- Windows XP

Versions serveur :

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2 SP1

- Windows Server 2008 SP2

Versions appareil

- Windows RT 8.1

Cependant, toutes les versions de Microsoft Windows peuvent être en danger. Donc si vous possédez l'un de ces systèmes, vous devez le mettre à jour immédiatement avec les derniers correctifs de sécurité. Vous devez notamment vous assurer que vous avez installé le correctif MS17-010. En plus des mises à jour de sécurité, vous pouvez activer des pare-feu réseau et hôte pour bloquer le trafic TCP/445 depuis n'importe quel système inconnu.

Enfin, vous devez également sauvegarder régulièrement vos données. Même si vous pouvez considérablement réduire le risque de logiciel malveillant infectant vos systèmes, le risque que quelque chose se glisse dans le réseau existe toujours. Cependant, si le pire devait se produire, vous pouvez encore atténuer les dommages en effectuant une sauvegarde récente de vos fichiers.

Trouver le Killswitch

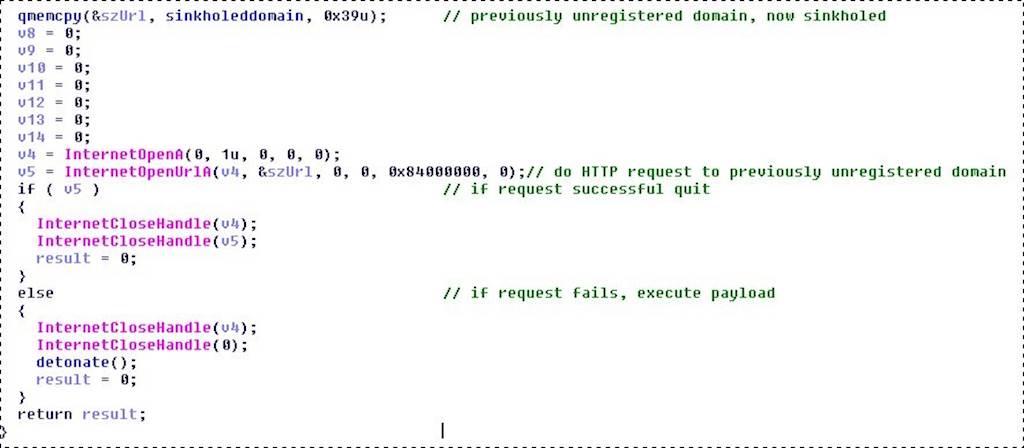

C'était un chercheur de sécurité de 22 ans qui a découvert le « Killswitch » pour le ransomworm. Le chercheur basé au Royaume-Uni, travaillant sous le pseudonyme de MalwareTech, a remarqué que WannaCry avait interrogé un domaine non enregistré dans le cadre de sa chaîne de commande. MalwareTech a enregistré le domaine dans le cadre d'un processus de routine appelé « Sinkholing », qui vise à limiter le trafic de logiciels malveillants en le dirigeant vers un serveur conçu pour le récupérer.

Crédit photo sur : https://www.malwaretech.com

Par chance, cela a entraîné l'auto-destruction du ransomware, car il avait été codé pour créer une requête HTTP sur le domaine non enregistré. Il a ensuite poursuivi son objectif lorsque la requête a échoué. Si la requête a été une réussite, le logiciel malveillant a été codé pour simplement se fermer. Ainsi, une fois le domaine enregistré, les requêtes HTTP n'ont plus échoué, empêchant finalement le ransomware de se propager.

Même si cela n'a pas inversé les dommages causés à ceux déjà touchés par le ver, des mesures importantes ont pu être prises pour le déceler et alerter les personnes dont les ordinateurs avaient été infectés. Entre-temps, Microsoft a publié un correctif de sécurité d'urgence, y compris la prise en charge des anciennes versions de Windows, demandant à tous les utilisateurs de mettre à jour leurs ordinateurs dès que possible.

Les conséquences : Il pourrait y en avoir davantage

Alors que le ver se propage rapidement, on pense que peu de gens ont versé la somme de 300 USD pour que leurs fichiers soient déchiffrés. Selon certains, cela pouvait être lié au fait que le ransomware a demandé un paiement en bitcoins.

Cette crypto-monnaie est un choix répandu pour les opérations de ransomware, car non seulement elle est globale, mais elle est aussi non réglementée par une banque centrale. Tous les bitcoins sont enregistrés dans un registre de chaîne de blocs : une base de données indépendante et distribuée, où les données sont enregistrées dans des blocs horodatés. Ces blocs ne peuvent pas être modifiés de manière rétroactive, ce qui en fait un moyen sécurisé de transmission ou de stockage de données.

Malheureusement, malgré le succès rapide des efforts de cybersécurité pour stopper l'attaque, il est probable que ce ne soit que le début. Les services de sécurité s'efforcent de repérer les responsables, mais les nombreuses versions publiées rendent difficile l'identification d'une source. Cependant, il a été suggéré que des éléments du code ressemblaient aux outils de piratage utilisés par le groupe Lazarus, connu principalement pour ses attaques contre Sony Pictures en 2014.

Comme l'affirme MalwareTech dans son billet sur l'événement, il est possible que les versions futures de WannaCry ne présentent pas la vulnérabilité qui a permis de stopper le ransomworm. Ainsi, il est essentiel de prendre des mesures pour sécuriser vos appareils, même si vous n'avez pas été touché par l'attaque.

L'exploit utilisé par WannaCry s'applique uniquement aux ordinateurs exécutant Windows. Cependant, de nouvelles formes de logiciels malveillants sont constamment développés. Vous devez donc vous assurer que votre sécurité est à jour sur tous les ordinateurs et tous les autres périphériques connectés à votre réseau.

Protégez votre entreprise des attaques futures de logiciels malveillants

Être victime d'un ransomware, ou même de toute forme de logiciels malveillants peut être extrêmement préjudiciable à votre société. Non seulement vous pouvez perdre des données précieuses, mais votre entreprise pourrait être paralysée pendant que vous vous cherchez à résoudre le problème. Heureusement, vous pouvez prendre de nombreuses mesures pour protéger vos données et votre réseau.

L'une des solutions les plus faciles est de passer à la dernière version de Windows. Vous continuerez ainsi à recevoir les dernières mises à jour et sauvegardes, protégeant ainsi votre ordinateur des nouvelles menaces à mesure qu'elles voient le jour. Le NHS aurait reçu plusieurs avertissements indiquant que l'utilisation de systèmes obsolètes les rendrait vulnérables aux attaques.

En outre, vous devez disposer d'un système pour sauvegarder régulièrement les fichiers et les données sensibles. Cela veut dire que vos données peuvent être protégées, même si votre ordinateur est infecté. Un serveur hors site par exemple, ou même une sauvegarde physique qui n'est pas connectée à votre réseau.

Pare-feu et options antivirus

Le pare-feu d'un ordinateur sert de première ligne de défense contre les logiciels malveillants, détecte les connexions depuis des sources inconnues et bloque le trafic suspect. Associé à la combinaison efficace d'un antivirus et d'un programme malveillant, cela peut sans aucun doute améliorer la sécurité de votre réseau. Il existe plusieurs types de protection disponibles, dont chacun a une fonction légèrement différente.

Le produit antivirus le plus courant est un lecteur de disque, qui parcourt le contenu de tous les fichiers, disques et répertoires, identifiant les menaces potentielles et les met en quarantaine. De même, vous pouvez bénéficier d'un scanner de démarrage, qui vérifie rapidement vos fichiers système et vos secteurs de démarrage lorsque vous allumez votre ordinateur. Le but est d'intercepter et de stopper les virus du secteur de démarrage, avant qu'ils ne puissent prendre effet.

Une autre approche pour se protéger des virus consiste à installer un logiciel qui fonctionne silencieusement en arrière-plan. Ces produits utilisent une détection basée sur le comportement, qui surveille l'« activité semblable à un virus » et l'intercepte. On peut les utiliser conjointement avec un scanner résidant dans la mémoire, configuré pour effectuer des analyses ciblées en fonction de déclencheurs particuliers, comme l'exécution d'un programme ou d'un fichier.

Les touches finales

Une fois que votre système de sécurité est à jour, vous pouvez le régler en testant les vulnérabilités. Grâce aux plateformes de développement de logiciels, telles que Metasploit Framework, vous pouvez développer des modules d'exploit et des outils similaires pour tester les limites de votre système. En identifiant les vulnérabilités, vous pouvez améliorer en continu et maintenir un niveau de sécurité élevé au sein de votre organisation.

Bien sûr, aucune sécurité ne peut stopper l'erreur humaine, de sorte que la dernière étape cruciale pour sécuriser votre réseau est de s'assurer que tous les employés comprennent bien ce qu'est la cybersécurité, et utilisent de manière appropriée les ordinateurs de bureau. Rappelez notamment à tous de se méfier des liens dans les e-mails et autres messages, même si l'expéditeur semble être quelqu'un qu'ils connaissent.

Cela peut vous sembler beaucoup, mais une fois ces changements effectués, c'est simple de rester à jour et informé. Il ne faut jamais faire de compromis sur la sécurité de l'Internet, car cela met non seulement en danger vos données et vos périphériques, mais aussi la confiance de vos clients et la réputation de votre entreprise. Cependant, une stratégie de sécurité complète peut vous rassurer, tout en vous préparant constamment au monde en constante évolution des logiciels malveillants.

Accédez aux dernières connaissances commerciales en informatique

Avoir accès

Commentaires

Rejoindre la conversation…